2017年5月12日,全球爆发大规模勒索病毒感染事件,国内多个高校内网、企业内网和政府机构专网,尤其国内教育网受损严重,攻击造成了教学系统瘫痪,甚至包括校园一卡通系统,被勒索后需要支付赎金,才能解密恢复文件。

此类勒索病毒传播扩散利用了基于445端口的SMB漏洞(MS17-010),并受4月14日黑客组织Shadow Brokers(影子经纪人)公布的EquationGroup(方程式组织)使用黑客工具包影响,利用率和危害极大,目前网上已经有勒索病毒样本发布。

【事件背景】

据BBC报道,5月12日全球很多地方爆发一种软件勒索病毒,只有缴纳高额赎金(有的要比特币)才能解密资料和数据,英国多家医院中招,病人资料威胁外泄,同时俄罗斯,意大利,整个欧洲,包括中国很多高校…

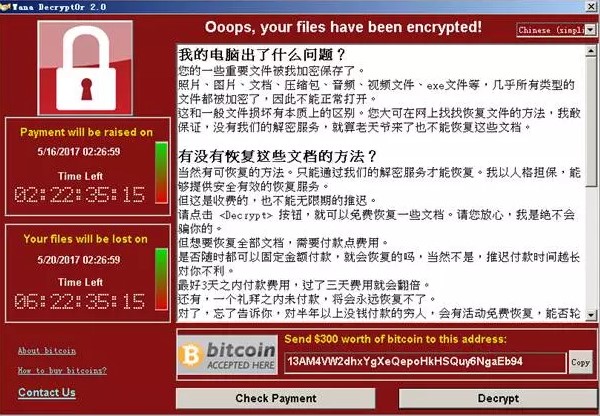

当系统遭受攻击后,会弹出索要赎金的对话框:

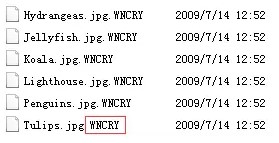

同时系统中的图片,文档,压缩包,音频,视频,可执行称呼都被勒索软件以AES+RSA的加密算法加密。加密文件内容以“WANACRY!”开头,文件后缀名统一改成“.WNCRY”。

经分析排查,此次勒索病毒迅速感染全球大量主机事件是不法分子通过改造黑客组织Shadow Brokers于2017年4月14日公布的Equation Group(方程式组织)黑客武器库中“永恒之蓝”攻击程序发起攻击的。该攻击程序是通过基于445端口的SMB协议漏洞MS17-010进行攻击植入传播。windows开放了445文件共享端口,攻击者就能在电脑和服务器中植入勒索软件。

【防范措施】

1、补丁加固:

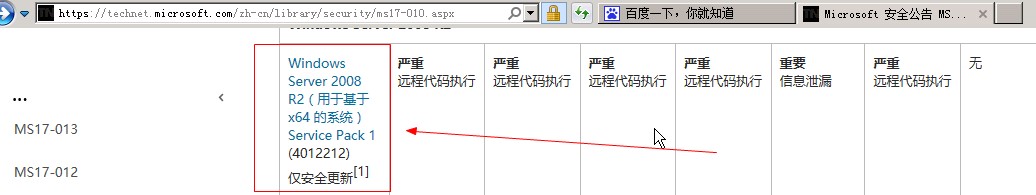

计算机系统安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,具体版本对应的补丁下载链接,请参考如下:

【直接下载】http://pan.baidu.com/s/1ckw44e(海峡信息提供,请放心使用)

【官网下载】:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

如操作系统为Windows Server 2008 R2 Service

Pack 1 X64,找到对应的连接点击下载:

2、主机关闭危险端口:

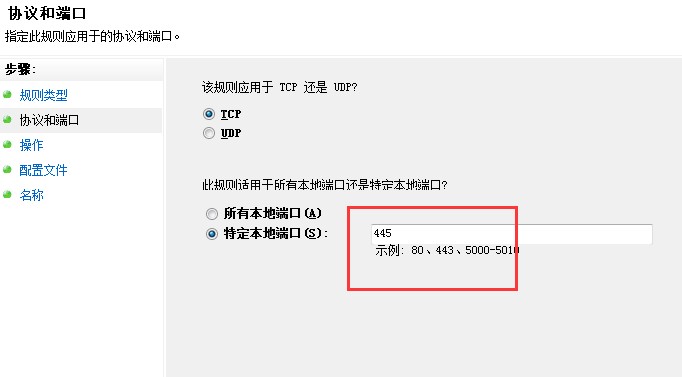

利用系统防火墙等关闭135、137、138、139、445等共享端口连接。

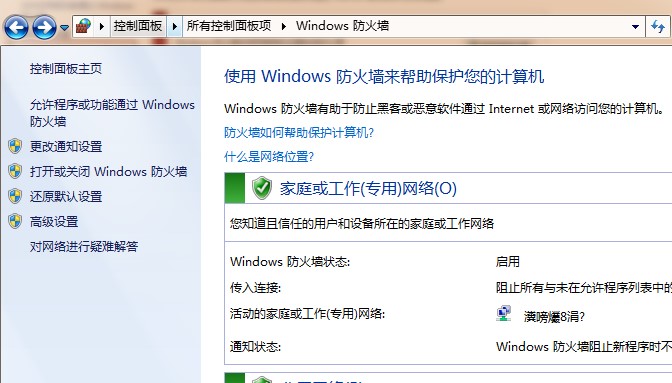

(1)Win7、Win8、Win10的处理流程如下:

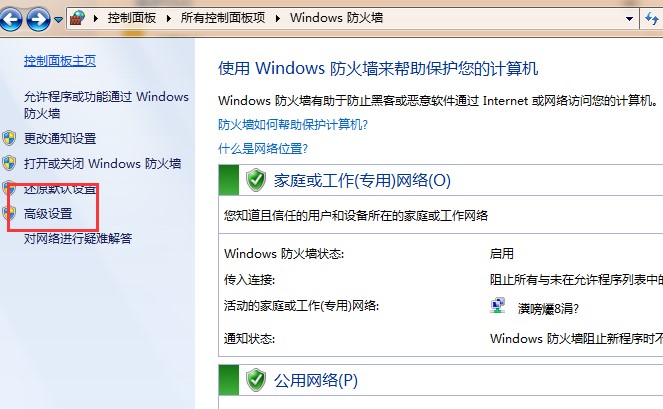

步骤1:打开控制面板-系统与安全-Windows防火墙,点击左侧启动或关闭Windows防火墙

步骤2:选择启动防火墙,并点击确定

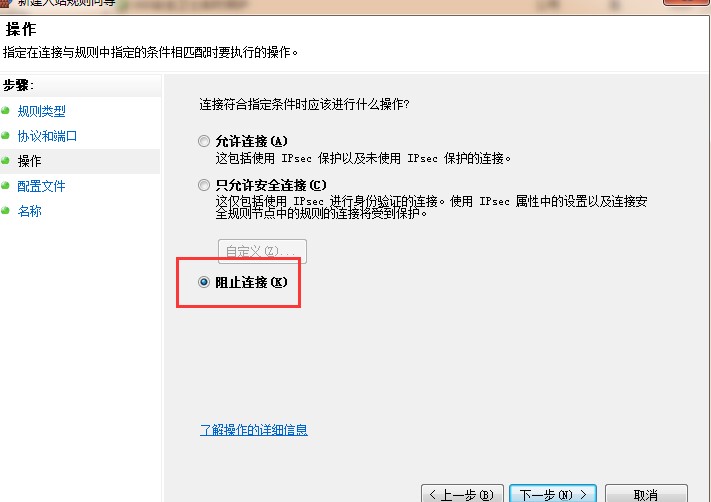

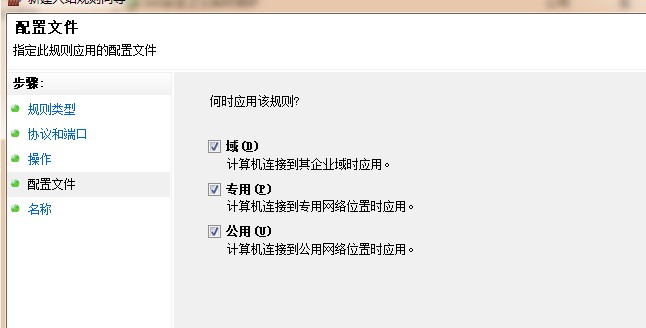

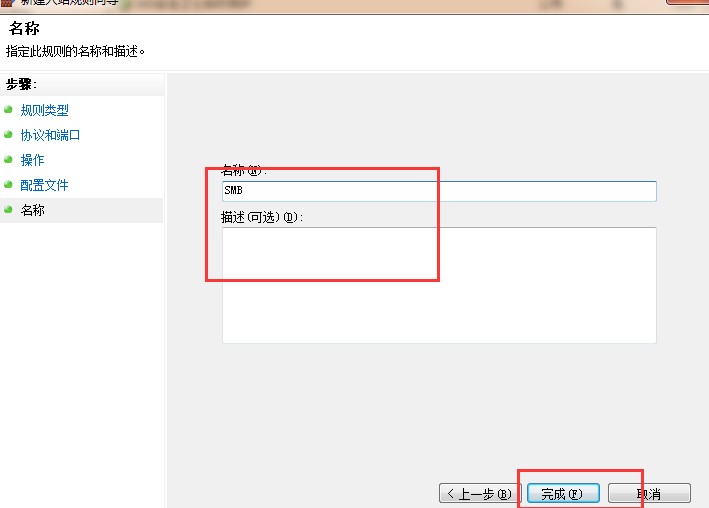

步骤3:高级设置关闭445:

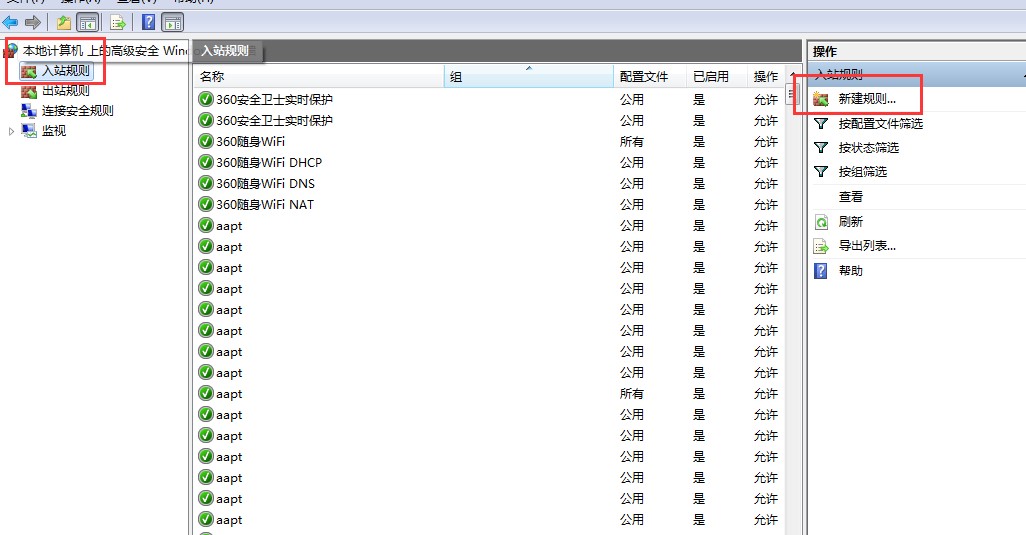

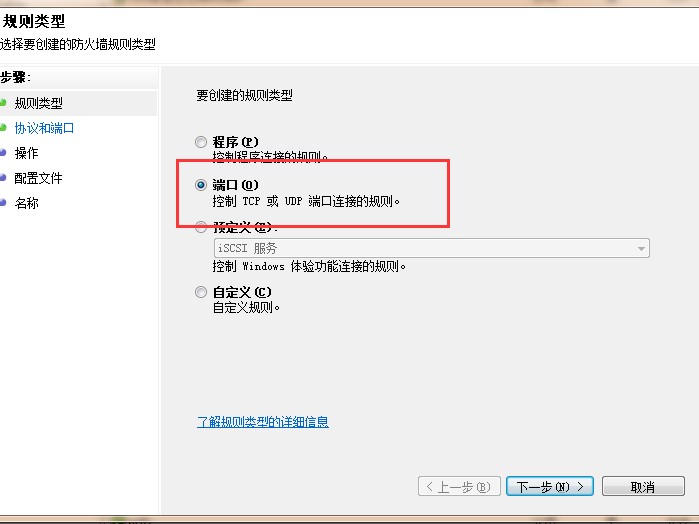

步骤4:配置入站规则,点击新建规则

(2)XP系统的处理流程

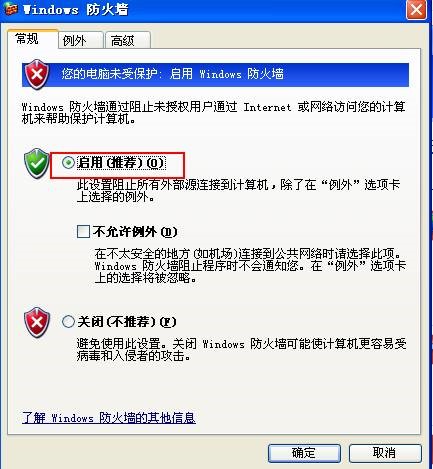

步骤1:依次打开控制面板,安全中心,Windows防火墙,选择启用

步骤2:点击开始,运行,输入cmd,确定执行下面三条命令:

|

net stop rdr

net stop srv

net stop

netbt

|

步骤3:由于微软已经不再为XP系统提供系统更新,建议尽快升级到高版本系统。

3、网络关闭危险端口:

通过防火墙、交换机关闭网段间135、137、138、139、445等共享端口连接。

【后续建议】

1、日常运维建议:在日常运维中,要定期备份服务器上重要资料文件,防止被

勒索后无法正常使用。

2、强化安全意识:邮件、互联网通信工具中不明链接不要点击,不明文件不要下载打开。